**U nastojanju da spreče prazan ekran, brojni pojedinci instinktivno povezuju svoje telefone sa najbližim dostupnim USB portom, bilo da se radi o čekaonici, autobusu, avionu, hotelu ili čak u kafeteriji. Međutim, stručnjaci kompanije Kaspersky upozoravaju da ova uobičajena praksa može predstavljati značajne bezbednosne pretnje.**

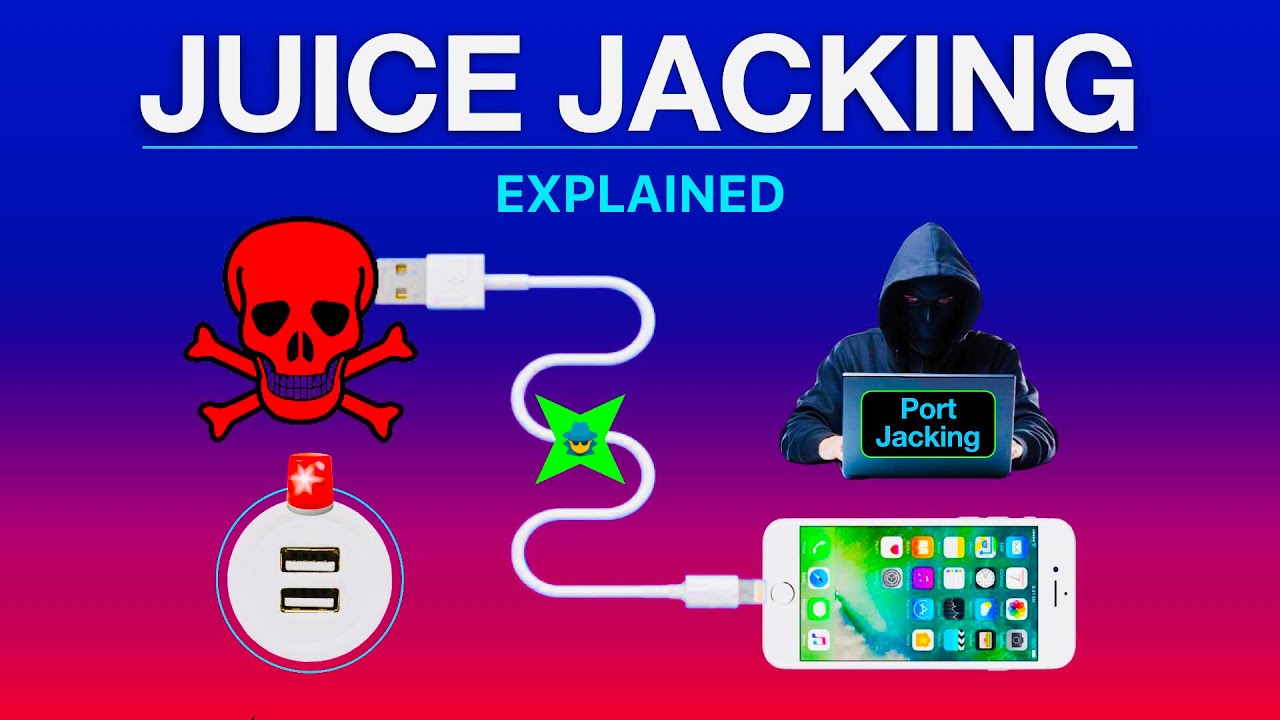

**Šta je zapravo Juice Jacking?**

Juice Jacking predstavlja vrstu sajber-napada u kojem štetni uređaj, prerušen u standardni USB punjač, pokušava da dobije pristup podacima na vašem telefonu, a istovremeno obezbeđuje napajanje. Ovo se dešava kada uređaj pređe u režim prenosa podataka (MTP ili PTP) umesto da ostane u konvencionalnom režimu punjenja. Shodno tome, napadač može da replicira fotografije i video datoteke, preuzme kontakte, poruke ili evidencije poziva, a u određenim slučajevima čak i primeni špijunski softver.

Inicijalna demonstracija ovog oblika napada dogodila se 2011. Dok su proizvođači mobilnih uređaja brzo primenili zaštitne mere, kao što je prompt sa pitanjem „Da li želite da omogućite prenos podataka?“, nove metodologije napada otkrivaju da kontrola korisnika nije apsolutna.

Najnovija varijanta napada, poznata kao ChoiceJacking, sadrži zlonamerni uređaj koji autonomno vrši „klikove“ u vaše ime. Pojavljujući se kao standardni punjač, on iskorišćava ranjivosti unutar sistema — u zavisnosti od proizvođača telefona — da automatski „prihvata“ prenos podataka bez vašeg pristanka.

Najnovija varijanta napada, poznata kao ChoiceJacking, sadrži zlonamerni uređaj koji autonomno vrši „klikove“ u vaše ime. Pojavljujući se kao standardni punjač, on iskorišćava ranjivosti unutar sistema — u zavisnosti od proizvođača telefona — da automatski „prihvata“ prenos podataka bez vašeg pristanka.

Korisnici Android uređaja suočeni su sa najvećim rizikom, jer se ponašanje razlikuje u zavisnosti od verzije sistema i marke uređaja. Iako su i Apple (iOS/iPadOS 18.4) i Google (Android 15) implementirali poboljšane bezbednosne protokole, kao što su lozinka ili biometrijska autentifikacija, ove mere se pokažu nedovoljnim ako proizvođač, kao što je Samsung, nije uspeo da uskladi svoj interfejs, na primer, One UI 7.

**Metode za zaštitu sebe**

Prema Kasperskyju, preporučljivo je da punite isključivo ličnim punjačem ili eksternim punjačem. Važno je da uvek imate punjač koji se povezuje na zidnu utičnicu, a ne da se oslanjate na USB kabl za koji je potreban uređaj drugog pojedinca. Pored toga, preporučuje se korišćenje USB blokatora podataka, koji se obično naziva USB kondom.

Ovaj kompaktni adapter sprečava prenos podataka dok propušta samo električnu struju. Može se kupiti na mreži po razumno ceni. Nabavite kabl za punjenje koji ne prenosi podatke. Uverite se da se vaš telefon, laptop ili tablet redovno ažuriraju.

Najnovije iteracije iOS i Android operativnih sistema su implementirale funkcije dizajnirane da inhibiraju automatske veze u režimu podataka. Kada koristite javni USB port, neophodno je da budete oprezni u pogledu onoga što se prikazuje na ekranu telefona. Uvek se odlučite za izbor „Samo naplata“. Ako ova opcija nije dostupna ili ako postoje nejasnoće, preporučljivo je da isključite telefon pre uspostavljanja veze, čak i ako to znači da nemate obaveštenja, slike, pristup internetu i mogućnosti za razmenu poruka tokom putovanja kući.

**„Cilj ovih upada, uključujući napade kao što su Juice Jacking ili ChoiceJacking, jeste dobijanje neovlašćenog pristupa podacima, manipulacija uređajima ili dalje kompromitovanje žrtve“, navodi Alen Habek iz novosadske firme „Zekvester“.**

„U zavisnosti od namere napadača, mogu se ganjati različite mete. Među njima je i krađa identiteta. Sve informacije koje se mogu izvući iz telefona — kao što su fotografije, video snimci, kontakti, poruke, beleške i lokacije — mogu biti ukradene. Ovi podaci mogu kasnije da se iskoriste za ucenu, krađu identiteta ili prodati na darknetu.“

Kako primećuje, hakeri često iskoriste priliku da „očisti“ vaše naloge.

Kako primećuje, hakeri često iskoriste priliku da „očisti“ vaše naloge.

Ukoliko žrtva koristi svoj telefon za mobilno bankarstvo, postoji potencijal za pokušaje presretanja SMS potvrda, dobijanja pristupa nalozima i postavljanja virusa dizajniranih za hvatanje lozinki. Finansijske usluge, novčanici za kriptovalute i aplikacije za digitalno plaćanje kao što su Google Pay, Revolut i PayPal često postaju mete takvih napada. Štaviše, uređaj može biti kompromitovan špijunskim softverom ili „bekdorom“, čime se napadaču daje kontinuirana kontrola nad telefonom. Malver ostaje na uređaju, prenoseći podatke napadaču — često bez ikakvih uočljivih indikatora, osim možda sporih performansi i pregrevanja procesora.

Habek navodi da postoji posebno intrigantan aspekt — špijunaža. On napominje da za pojedince koji su politički, ekonomski ili medijski osetljivi, cilj takvog napada može biti nadgledanje komunikacije, utvrđivanje lokacije i identifikacija kontakata i mreža. Iskorišćavanjem kompromitovanih podataka, napadač može da se infiltrira u servise kao što su Gmail, Instagram, Facebook i druge. Ovi nalozi mogu kasnije da se koriste za širenje phishing poruka, propagiranje malvera ili izvršavanje prevara. On dalje naglašava da naša bezbednost nije zagarantovana, čak i ako nam nisu uzeti početni podaci.